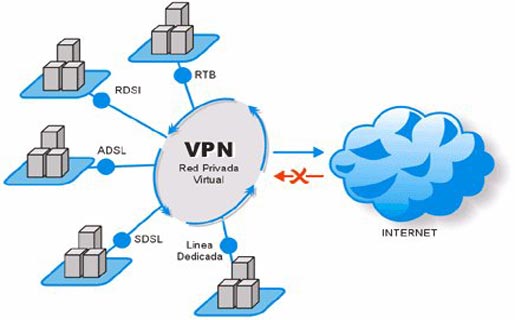

Una red privada virtual, RPV, o

VPN de las siglas en inglés de Virtual Private Network, es una tecnología de

red que permite una extensión segura de la red local sobre una red pública o no

controlada.

Características

básicas de la seguridad

Para

hacerlo posible de manera segura es necesario proporcionar los medios para

garantizar la autentificación, integridad de toda la comunicación:

• Autentificación y autorización:

¿Quién está del otro lado? Usuario/equipo y qué nivel de acceso debe tener.

• Integridad:

De que los datos enviados no han sido alterados. Para ello se utiliza funciones de Hash. Los algoritmos de hash más comunes son los Message Digest (MD2 y MD5) y el Secure Hash Algorithm (SHA).

• Confidencialidad:

Dado que sólo puede ser interpretada por los destinatarios de la misma. Se hace uso de algoritmos de cifrado como Data Encryption Standard (DES), Triple DES (3DES) y Advanced Encryption Standard (AES).

• No repudio:

Es decir, un mensaje tiene que ir firmado, y quien lo firma no puede negar que envió el mensaje.

• Autentificación y autorización:

¿Quién está del otro lado? Usuario/equipo y qué nivel de acceso debe tener.

• Integridad:

De que los datos enviados no han sido alterados. Para ello se utiliza funciones de Hash. Los algoritmos de hash más comunes son los Message Digest (MD2 y MD5) y el Secure Hash Algorithm (SHA).

• Confidencialidad:

Dado que sólo puede ser interpretada por los destinatarios de la misma. Se hace uso de algoritmos de cifrado como Data Encryption Standard (DES), Triple DES (3DES) y Advanced Encryption Standard (AES).

• No repudio:

Es decir, un mensaje tiene que ir firmado, y quien lo firma no puede negar que envió el mensaje.

· Requerimientos

básicos

• Identificación de usuario:

las VPN deben verificar la

identidad de los usuarios y restringir su acceso a aquellos que no se

encuentren autorizados.

• Codificación de datos:

los datos que se van a

transmitir a través de la red pública (Internet), antes deben ser cifrados,

para que así no puedan ser leídos.

• Administración de claves:

las VPN deben actualizar las

claves de cifrado para los usuarios.

• Nuevo algoritmo de seguridad

SEAL.

·

Tipos de

VPN

Básicamente existen tres

arquitecturas de conexión VPN:

VPN de acceso remoto

Utilizando Internet como

vínculo de acceso, una vez autenticados tienen un nivel de acceso muy similar

al que tienen en la red local de la empresa. Muchas empresas han reemplazado

con esta tecnología su infraestructura dial-up

VPN punto a punto

Este esquema se utiliza para

conectar oficinas remotas con la sede central de la organización. El servidor

VPN, que posee un vínculo permanente a Internet, acepta las conexiones vía

Internet provenientes de los sitios y establece el túnel VPN

Tunneling

La técnica de tunneling

consiste en encapsular un protocolo de red sobre otro (protocolo de red

encapsulador) creando un túnel dentro de una red de computadoras.

De esta manera se encaminan

los paquetes de datos sobre nodos intermedios que son incapaces de ver en claro

el contenido de dichos paquetes. El túnel queda definido por los puntos

extremos y el protocolo de comunicación empleado.

VPN over LAN

Este esquema es el menos

difundido pero uno de los más poderosos para utilizar dentro de la empresa. Es

una variante del tipo "acceso remoto" pero, en vez de utilizar

Internet como medio de conexión, emplea la misma red de área local (LAN) de la

empresa. Sirve para aislar zonas y servicios de la red interna. Esta capacidad

lo hace muy conveniente para mejorar las prestaciones de seguridad de las redes

inalámbricas (WiFi).

·

Implementaciones

El protocolo estándar de

facto es el IPSEC, pero también están PPTP, L2F, L2TP, SSL/TLS, SSH, etc. Cada

uno con sus ventajas y desventajas en cuanto a seguridad, facilidad,

mantenimiento y tipos de clientes soportados.

Actualmente hay una línea de

productos en crecimiento relacionada con el protocolo SSL/TLS, que intenta

hacer más amigable la configuración y operación de estas soluciones.

• Las soluciones de hardware

casi siempre ofrecen mayor rendimiento y facilidad de configuración, aunque no

tienen la flexibilidad de las versiones por software.

• Las aplicaciones VPN por

software son las más configurables y son ideales cuando surgen problemas de

interoperatividad en los modelos anteriores. Obviamente el rendimiento es menor

y la configuración más delicada, porque se suma el sistema operativo y la

seguridad del equipo en general.

·

Tipos de

conexión

Conexión

de acceso remoto

Una

conexión de acceso remoto es realizada por un cliente o un usuario de una

computadora que se conecta a una red privada, los paquetes enviados a través de

la conexión VPN son originados al cliente de acceso remoto, y éste se

autentifica al servidor de acceso remoto, y el servidor se autentifica ante el

cliente

Conexión

VPN router a router

Una

conexión VPN router a router es realizada por un router, y este a su vez se

conecta a una red privada. En este tipo de conexión, los paquetes enviados

desde cualquier router no se originan en los routers. El router que realiza la

llamada se autentifica ante el router que responde y este a su vez se autentica

ante el router que realiza la llamada y también sirve para la intranet.

Conexión

VPN firewall a firewall

Una

conexión VPN firewall a firewall es realizada por uno de ellos, y éste a su vez

se conecta a una red privada. En este tipo de conexión, los paquetes son

enviados desde cualquier usuario en Internet. El firewall que realiza la

llamada se autentifica ante el que responde y éste a su vez se autentifica ante

el llamante.

No hay comentarios:

Publicar un comentario